Static Application Security Testing (SAST) – Statische Analyse nicht erst am Ende beginnen

Statische Analyse steht in dem Ruf, schwierig in Handhabung und Umsetzung zu sein. Es gibt aber einige gute Strategien für Security-Tests, die sich bereits im praktischen Einsatz bewährt haben. Ein Schlüssel: Nicht erst am Ende mit den Tests beginnen.

Anbieter zum Thema

In Zeiten von IoT müssen alle Anwendungen Safe&Secure sein, also größtmögliche Sicherheit erfüllen. Es ist easy, das Security-Thema erst ganz am Schluss anzugehen, indem man in einer späten Phase des Entwicklungszyklus externe, das gesamte System abdeckende Tests wie etwa Penetration Tests durchführt (ich würde dies als DevTestOpsSec bezeichnen). Solche Tests eignen sich prima für den Nachweis, dass die Applikation bzw. das System keine der in OWASP aufgezählten Sicherheitslücken aufweist.

Aber dieses Blackbox-Testen ist nicht die wirksamste Art, um Code zu erstellen, der einen höheren Anspruch an die Sicherheit erfüllt. Man sollte sich nicht auf das Blackbox-Testen zum Absichern seiner Software oder zum Aufdecken von Bugs verlassen, und es auch nicht zum Nachweis einsetzen, dass die Software geschützt ist. Wenn also ein Penetrationstest eine Schwachstelle aufdeckt, muss man den Grund dafür herausfinden und die dahintersteckende Ursache aufspüren.

An dieser Stelle wechselt man vom ‚Test-Security-In‘-Prinzip, also durch Testen für Security zu sorgen, in eine ‚Security-by-Design‘-Mentalität. Hierfür gibt es die SAST-Tools (Static Application Security Testing) wie etwa die statische Codeanalyse mit Unterstützung für OWASP.

Das Elegante an der statischen Analyse ist, dass die Applikation oder das System nicht komplett fertiggestellt sein muss. So kann man bereits in einer sehr viel früheren Phase mit dem Aufspüren von Security-Problemen beginnen (zeitliche Vorverlegung der Security-Tests). Nimmt man sich des Security-Themas erst spät oder gegen Ende der Entwicklung an (DevOpsSec), so kann man mit der statischen Analyse die Security viel früher angehen, noch bevor das Testen überhaupt beginnt, nämlich schon während der Code geschrieben wird (DevSecOps).

Einsatz von SAST – schwierig oder nicht?

Leider genießt die statische Analyse den zweifelhaften Ruf, „noisy“ zu sein und beispielsweise Hunderte oder gar Tausende von Regelverletzungen zu melden, wenn man gerade dachte, man sei bereit zum Release. Für den Umgang damit gibt es zum Glück einige sehr gute Strategien, damit umzugehen. Beachten sollte man:

- Sparen Sie die Security-Tests nicht bis zum Ende auf, sondern beginnen Sie mit der statischen Analyse, sobald Sie mit dem Programmieren beginnen. Wenn Sie stattdessen abwarten und die statische Analyse nur im Rahmen Ihrer CI/CD-Pipeline durchführen, summieren sich die Ergebnisse auf und überfordern das Entwicklungs-Team. Führen Sie sie am Desktop durch, um Probleme zu finden, und arbeiten Sie sie in der CI/CD-Pipeline ab, um auf einfache Weise zu verifizieren, dass der Code einwandfrei erstellt wurde.

- Nehmen Sie eine Feinabstimmung Ihrer Konfiguration vor. Einige statische Analyse-Checker werden im Kontext des Codes vielleicht gar nicht benötigt. Prüfen Sie Ihre Applikation und stellen Sie fest, welche Security-Risiken für Sie relevant sind – und befassen Sie sich nur mit diesen. Halten Sie niemals Ausschau nach Problemen, deren Beseitigung Sie ohnehin nicht vorhaben.

- Es kommt auf das Alter des Codes an. Der mittlerweile uralte Grundsatz „If it ain’t broken, don’t fix it” (Nichts reparieren, was nicht kaputt ist) sollte auch auf Bestandscode angewandt werden. Prüfen Sie älteren Code nur mit den wichtigsten Security-Scannern. Kleinere Probleme bedeuten nur Zeitverschwendung, und die damit einhergehenden Änderungen bergen ihrerseits Risiken. Prüfen Sie niemals Code, den Sie nicht zu reparieren beabsichtigen.

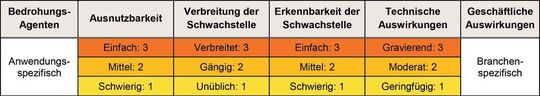

- Es geht um die Risiken. SAST-Tools decken reale als auch potenzielle Schwachstellen auf, aber nicht mit allen Resultaten ist das gleiche potenzielle Risiko verbunden. OWASP hat hier geholfen, indem für jeden Eintrag in der Top-10-Liste das Risiko im Hinblick darauf definiert wurde, wie einfach sich eine Schwachstelle ausnutzen lässt, wie leicht die Schwachstelle zu entdecken ist und welche tatsächlichen Folgewirkungen ein Exploit haben kann.

Absichern der Anwendung: Vermeidung ist wirkungsvoll

Will man seine Anwendung wirklich abhärten sollte man berücksichtigen,das es wesentlich einfacher ist, auf Sicherheit zu testen, als Sicherheit mit einzubauen. Zum Glück sind statische Analyse-Checker in den verschiedensten Varianten verfügbar. Einige halten Ausschau nach typischen Problemen wie „tainted data“ und versuchen herauszufinden, ob es in der Applikation einen Ablauf gibt, bei dem das Problem vorkommen kann. Dies sind die gängigsten Checker vieler SAST-Tools. Der größere Nutzen von statischen Codeanalysen liegt jedoch in Checkern, die zwei ganz besondere Dinge durchsetzen:

Zum einen ein Muster, mit dem es in der Vergangenheit häufig Probleme gab. Dies mag nicht so interessant aussehen wie ein bestimmter Stack-Trace, der zu einem Exploit hinführt. Es kann jedoch wesentlich gründlicher sein, einfach alles zu reparieren, das schwächer ist als gewünscht, anstatt sich bei der Reparatur auf solche Probleme zu beschränken, für die es einen erwiesenen Angriffsvektor gibt.

Und zum anderen Anforderungen bestimmter Codierungsweisen, um eine einwandfreie Funktion zu gewährleisten. Automobil- und Luftfahrt-Normen wie MISRA oder JSF bedienen sich dieser Technik, um die funktionale Sicherheit zu gewährleisten. Die gleiche Technik, nicht nur schlechten Code zu melden, sondern guten Code zu verlangen, ist hilfreich beim Erstellen sichererer Applikationen.

Paradoxerweise wird diese Vorgehensweise seit Jahrzehnten in sicherheitskritischen Branchen im Zusammenhang mit Hard- und Software angewandt. Irgendwie denkt man bei Cybersecurity aber, dass sich eine Applikation durch Testen sicher machen lässt, anstatt sich auf das Erstellen von sicherem Code zu konzentrieren. Es ist also angeraten, sämtliche Fähigkeiten der proaktiven statischen Analyse und der Früherkennungs-Checker zu nutzen. Auf diese Weise lässt sich der größtmögliche Nutzen erzielen.

Die Umsetzung der OWASP Top 10 ist nicht einfach, wenn man sich niemals gezielt mit dem Thema Security auseinandergesetzt hat, aber möglich ist sie. SAST ist eine einfache Möglichkeit, mit den Top 10 anzufangen, und SAST hilft anschließend bei der zeitlichen Vorverlegung der Security-Tests. Richtig implementiert, kann die Methode sogar Probleme vermeiden, anstatt sie nur zu detektieren. Von Vorteil sind darum Tools, die den Standard mit sowohl Detektierung als auch präventiven Checkern vollständig abdecken.

Man sollte lernen, wie man die OWASP-Risikobewertung einsetzt, damit sie bei der Priorisierung der erhaltenen Ergebnisse hilfreich sind und um sicherzustellen, dass die Tools diese Risikoinformationen zusammen mit den Resultaten ausgeben. Das ist wertvolle Hilfe, um sich auf das Wesentliche zu konzentrieren, und entscheidend für eine OWASP-Implementierung. Gerüstet mit diesen Tipps, sollte man in der Lage sein, sofort mit der Beseitigung der verbreitetsten und gefährlichsten Sicherheitsrisiken für Web-Applikationen zu beginnen.

:quality(80)/images.vogel.de/vogelonline/bdb/1548700/1548750/original.jpg)

10 Tipps für die DevSecOps-Strategie

* Arthur Hicken ist Chief Software Evangelist bei Parasoft

Artikelfiles und Artikellinks

(ID:46038971)

:quality(80)/p7i.vogel.de/wcms/b8/20/b8203d9f2b6f6e61bff6c3fda15042d3/0128235802v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/79/90/79901d8c1934b11223a53cb900b1aa85/das-20building-2092-20bei-20der-20microsoft-zentrale-20in-20redmond-20--20quelle-20coolcaesar-20via-20wikimedia-20commons-5184x2915v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/31/92/3192d2bddbdb052afd8904128dd7aec1/0123884994v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b0/42/b04293b683f177fa6c781c1e00e1770f/0122968330v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/cc/53/cc53ebfd9f45b28eb918a8098b63846b/0127825678v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/ac/ea/acea3ca6c15e0bd261c8bde5d3fe7bfb/0127825678v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/93/d9/93d9211463a0af86eff0b83c359cd880/0127528428v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9f/9d/9f9d8357928662c1173bad86e63f0fb0/0126749087v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/75/3d/753d0fa44b344d363e25c91dc0752635/0129134302v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/9a/ef9a10566eaa807a8fdad9cbff80246f/0126533084v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/2c/f12ce473545edd2bfd6e6608762ab4e0/0127849318v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/4c/f0/4cf066b46a5fcfc430a2454a5e82e801/0129279386v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8c/6f/8c6f6442be2e51474edb322865beea87/0128892896v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/97/2c/972cdd9c0feba8b1f547ab8b59f20569/0128755598v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ce/6e/ce6efcc7a619f27ab72ec73ddfa4104a/0128150590v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/c3/77/c3773763653a2c21d1bc56edaeb5ee28/0129073638v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/87/22/8722bf4b4f589ef0fb8edea072ab2233/0128050160v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b9/31/b9313f8284d9693b6fa4da6c8f6fc9cd/0127890201v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/fb/f0/fbf0a08d385a84614563ef9c5f500f90/0126977852v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/6a/b4/6ab425994d3a51adb386ff1f6ac057c4/90781066v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/44/ae/44ae9d39a71459d2159041970c5af967/0129272409v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/15/73/1573bb05ef0a53c3b4a9473f9b4397f6/0128933070v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/e3/ff/e3fff7793f39cb358f0b96db2b06680c/0128775174v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/93/b2/93b2dee2b42d98849c80562a53d8b31e/0128754755v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/8f/0c/8f0c1365f6635fbdfdd355b102d3d113/0128531933v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/27/b9/27b9cfbb678630047f85e1adc55f7df7/0114455762.jpeg)

:quality(80)/p7i.vogel.de/wcms/4d/96/4d9621a180cfee96ba85d2da83163461/0105948132.jpeg)

:quality(80)/p7i.vogel.de/wcms/34/05/3405327567eb345e9c0c326a590cd9ae/0105886699.jpeg)

:quality(80)/p7i.vogel.de/wcms/22/89/22896600c7f19a5813fa824ee8207dd4/0122524970v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/e7/cf/e7cf5a22f39eddc3235f047c566b747e/0122159010v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/43/c4/43c4067994de48347a260c6191e88528/0103046501v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/74/a1/74a1fcd5d60af69422390e97fbf77dcd/0109296819.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/63/8f/638f6ed06f4c8/parasoft-logo-2018.png)

:fill(fff,0)/p7i.vogel.de/companies/66/f6/66f673630a98a/logo-mc-rgb-300x300.png)

:fill(fff,0)/p7i.vogel.de/companies/66/1c/661cd4860acd6/emlix-logo-300x210mm-150dpi-rgb.png)

:quality(80)/p7i.vogel.de/wcms/97/2c/972cdd9c0feba8b1f547ab8b59f20569/0128755598v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/5d/27/5d2727079f858b4ed1a7d45f12a86b78/0125993291v2.jpeg)