Sicherheitslücke im Linux-Tool beep als Einfallstor ins System

Schadcode muss nicht zwingend über bekannte Programme in ein System vordringen, es genügt ein kleines Schlupfloch wie der aktuelle Bug im Linux-Tool beep.c. Solche Sicherheitslücken laufen oft unter dem Testing-Radar hindurch, lassen sich aber durchaus aufspüren.

Anbieter zum Thema

„Es sind die Kleinigkeiten, wo sich das Naturell enthüllt.“ Sicher hatte der Genfer Philosoph Jean-Jacques Rousseau nicht die Software-Entwicklung im Hinterkopf, als er im 18. Jahrhundert dieses Bonmot von sich gab. Dennoch sollte es bei der Qualitätssicherung im Rahmen von Entwicklungsprojekten berücksichtigt werden. Denn gerade von kleinen Allerwelts-Tools, die seit Jahren genutzt werden und als vertrauenswürdig gelten, kann eine große Schadwirkung ausgehen.

Ein großer Teil des Codes aktueller Entwicklungsprojekte stammt von kommerziellen Zulieferern oder aus der Open-Source-Community. Das spart erheblich Ressourcen bei den Entwicklungs-Teams und beschleunigt die Time to Market. Damit einher geht jedoch auch ein gewisses Risiko: Entspricht der Code aus fremden Händen den eigenen Sicherheits- und Qualitätsanforderungen?

Wie schnell ein fehlerhaftes Tool das gesamte System gefährden kann, zeigt der Fall der jüngst beseitigten Lücke in beep. Beep ist ein kleines Kommandozeilen-Tool für Linux mit nicht einmal 250 Code-Zeilen. Es gibt einfach einen Ton auf dem PC-Lautsprecher aus, Frequenz und Dauer sind über Parameter beim Aufruf einstellbar.

Beep ist eines der zahllosen Tools, die irgendwie schon immer da waren und die einfach als gegeben und stabil angesehen werden. So weit, so unspektakulär. Doch in dem kleinen Code befindet sich bis Version 1.3.4 ein Bug, über den ein Angreifer privilegierte Benutzerrechte auf dem System erlangen kann (CVE-2018-0492).

Race Condition über Signal Handler

Voraussetzung für einen Exploit des Bugs ist, dass beep mit setuid root ausgeführt wird. Bei zahlreichen Linux-Distributionen wie etwa Debian war das der Fall, da das Tool einen Schreibzugriff auf die virtuelle Konsole benötigt. Beep parst einige Argumente der Kommandozeile und übergibt den Befehl zur Erzeugung eines Tons an die Systemfunktion ioctl().

Über einen Signal Handler werden Interrupts durch den Anwender erkannt. In diesem Signal Handler liegt die Ursache für die Race Condition. Die Folge: Ein Angreifer kann während der Ausführung eine beliebige Datei angeben, in die beep dann schreibt. Diese Datei kann ein symbolischer Link zu jeder beliebigen Datei sein – auch zu Systemdateien. Details zur Sicherheitslücke können hier nachgelesen werden: https://news.ycombinator.com/item?id=16762794

Generell sollte der Einsatz von Signal Handlern immer gut durchdacht werden. Für Entwickler ist es wichtig zu wissen, dass der Handler-Code jederzeit aufgerufen werden kann, auch mitten aus einem C-Statement heraus. So betrachtet stellen das eigentliche Programm und der Signal Handler zwei parallele, gleichzeitig ablaufende Threads dar. Der Kontext kann beliebig zwischen Hauptprogramm und Handler wechseln.

Damit kann es zu Race Conditions kommen, selbst wenn das Programm eigentlich nur als Single Thread angelegt ist: Eine Race Condition liegt dann vor, wenn zwei Funktionen auf dieselbe Variable schreibend zugreifen und kein Mechanismus wie Lock diese Zugriffe koordiniert.

Statische Analyse macht den Fehler sichtbar

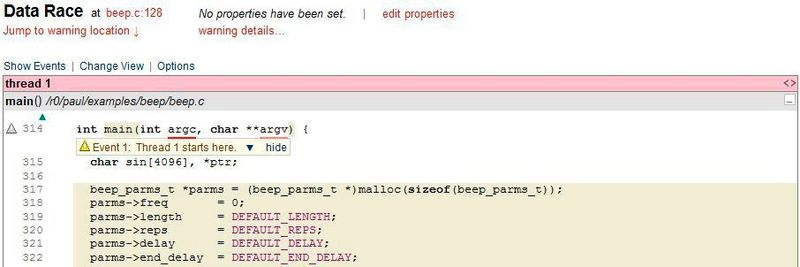

Eine Analyse von beep.c mit CodeSonar von GrammaTech zeigt den Fehler: Das Data Race betrifft die geteilte Variable console_device. Das Hauptprogramm wird, wie im ersten Bild der Bildergalerie zu sehen, als erster Thread erkannt, der zweite Thread ist wie im darauffolgenden Bild zu sehen der Signal Handler. Beide greifen auf die Variable console_device zu, ohne dass ein Locking oder ein anderer Mechanismus zur Synchronisation vorhanden ist (im letzten Bild zu sehen).

Das Beispiel zeigt, wie wichtig auch die Überprüfung kleinster Code-Bausteine ist. In umfangreichen Entwicklungsprojekten geschieht es schnell, dass diese vermeintlich bekannten und sicheren Programme durch die Filter der Qualitätssicherung fallen. Ob ein Fehler wie bei beep im Rahmen des Testings gefunden werden kann, ist zweifelhaft. Denn der Bug führt zu keiner Fehlfunktion, die sich in den Test-Cases niederschlagen würde.

So konnte die Anfälligkeit einige Jahre unbemerkt bleiben – und das, obwohl der Quellcode als Open Source vorliegt, überschaubar und zudem gut dokumentiert ist. Statische Analyse, die den Code in ein Modell überführt und auf dieser Basis alle möglichen Daten- und Steuerströme durchleuchtet, hilft, auch solche Schwachstellen aufzudecken. Bevor die Software ausgeliefert wird.

* Mark Hermeling ist Senior Director Product Marketing bei GrammaTech, Inc.

:quality(80)/images.vogel.de/vogelonline/bdb/1377200/1377225/original.jpg)

Software-Design zum Schutz kritischer Systeme vor Meltdown und Spectre

(ID:45279942)

:quality(80)/p7i.vogel.de/wcms/b8/20/b8203d9f2b6f6e61bff6c3fda15042d3/0128235802v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/79/90/79901d8c1934b11223a53cb900b1aa85/das-20building-2092-20bei-20der-20microsoft-zentrale-20in-20redmond-20--20quelle-20coolcaesar-20via-20wikimedia-20commons-5184x2915v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/31/92/3192d2bddbdb052afd8904128dd7aec1/0123884994v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b0/42/b04293b683f177fa6c781c1e00e1770f/0122968330v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/cc/53/cc53ebfd9f45b28eb918a8098b63846b/0127825678v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/ac/ea/acea3ca6c15e0bd261c8bde5d3fe7bfb/0127825678v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/93/d9/93d9211463a0af86eff0b83c359cd880/0127528428v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9f/9d/9f9d8357928662c1173bad86e63f0fb0/0126749087v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/75/3d/753d0fa44b344d363e25c91dc0752635/0129134302v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/9a/ef9a10566eaa807a8fdad9cbff80246f/0126533084v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/2c/f12ce473545edd2bfd6e6608762ab4e0/0127849318v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/8c/6f/8c6f6442be2e51474edb322865beea87/0128892896v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/97/2c/972cdd9c0feba8b1f547ab8b59f20569/0128755598v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ce/6e/ce6efcc7a619f27ab72ec73ddfa4104a/0128150590v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b9/31/b9313f8284d9693b6fa4da6c8f6fc9cd/0127890201v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/87/22/8722bf4b4f589ef0fb8edea072ab2233/0128050160v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/fb/f0/fbf0a08d385a84614563ef9c5f500f90/0126977852v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ce/73/ce73133538ef419fc588f7f8471735aa/0126806836v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/6a/b4/6ab425994d3a51adb386ff1f6ac057c4/90781066v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/15/73/1573bb05ef0a53c3b4a9473f9b4397f6/0128933070v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/e3/ff/e3fff7793f39cb358f0b96db2b06680c/0128775174v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/93/b2/93b2dee2b42d98849c80562a53d8b31e/0128754755v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f7/3c/f73cfd23b4bbbdea6d4c6e4dc9da6f44/0128505598v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/8f/0c/8f0c1365f6635fbdfdd355b102d3d113/0128531933v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/27/b9/27b9cfbb678630047f85e1adc55f7df7/0114455762.jpeg)

:quality(80)/p7i.vogel.de/wcms/4d/96/4d9621a180cfee96ba85d2da83163461/0105948132.jpeg)

:quality(80)/p7i.vogel.de/wcms/34/05/3405327567eb345e9c0c326a590cd9ae/0105886699.jpeg)

:quality(80)/p7i.vogel.de/wcms/22/89/22896600c7f19a5813fa824ee8207dd4/0122524970v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/e7/cf/e7cf5a22f39eddc3235f047c566b747e/0122159010v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/43/c4/43c4067994de48347a260c6191e88528/0103046501v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/74/a1/74a1fcd5d60af69422390e97fbf77dcd/0109296819.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/66/f6/66f673630a98a/logo-mc-rgb-300x300.png)

:fill(fff,0)/p7i.vogel.de/companies/66/1c/661cd4860acd6/emlix-logo-300x210mm-150dpi-rgb.png)

:fill(fff,0)/images.vogel.de/vogelonline/companyimg/96200/96296/65.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1390900/1390947/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1390900/1390950/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1390900/1390951/original.jpg)

:quality(80)/p7i.vogel.de/wcms/9c/32/9c321afd6b36024f1ce389d8bc9436c4/0124124497v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9f/9d/9f9d8357928662c1173bad86e63f0fb0/0126749087v2.jpeg)