Anbieter zum Thema

Den geeigneten Coding-Standard für die richtige Anwendung wählen

Den einen besten Standard für das Kodieren geschützter Software gibt es nicht. Die richtige Auswahl muss verschiedene Aspekte berücksichtigen – wie lange dauert das Projekt (hier ist die Stabilität der Referenz von großer Bedeutung), welche Sprachversion wird eingesetzt? Und: gibt es bestehenden Code?

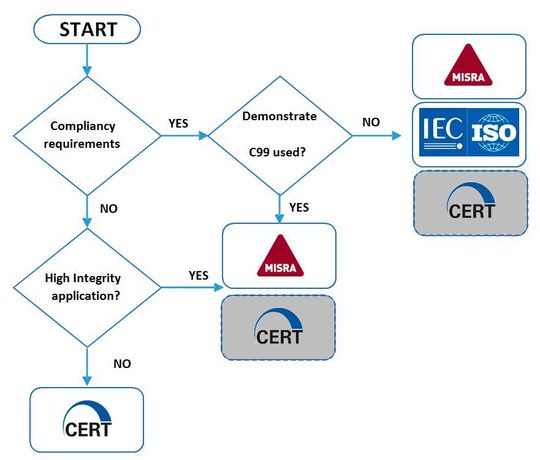

Erst informieren, dann auswählen. Das Flussdiagramm links kann die Auswahl optimieren.

Szenario 1: Wenn die Anforderungen eine Compliance mit einem anerkannten Coding-Standard vorschreiben (ein übliches Szenario bei sicherheitskritischen Anwendungen), dann ist MISRA C die erste Wahl. Die neueste Version dieses Standards ist MISRA C:2012 mit der Ergänzung 1. Wird eine Vorgängerversion von MISRA verlangt (zum Beispiel MISRA C:2004), dann profitiert das Projekt, wenn man zusätzlich die Sicherheitsregeln von ISO/IEC 17961:2013 einbindet (es erfordert einen gewissen Aufwand, die C-Version anzupassen und die Überschneidungen zu entfernen. Mit dem Addendum 2 von MISRA C:2012 “Coverage of MISRA C:2012 against ISO/IEC 17961:2012 C Secure” ist man auf einem guten Weg.)

Szenario 2: Sofern für die Anwendung keine Compliance-Anforderungen bestehen und es keinen Bedarf an Hochleistungen auf Kosten der Code-Portabilität gibt, empfiehlt sich weiterhin, den Blick auf höchste Integrität zu richten. Auch in diesem Fall wäre MISRA C:2012 die beste Wahl.

Szenario 3: In Szenario 1, wie auch in Szenario 2 könnte CERT C im Hinblick auf die Security wertvolle Unterstützung bieten. Die Empfehlung lautet, CERT C parallel in die vorgeschlagenen Standards einzubinden (im Flussdiagramm ist das durch eine gestrichelte Linie angedeutet). Wenn MISRA C:2012 jedoch als zu restriktiv angesehen wird – zum Beispiel bei einem Ansatz mit hoher Integrität – wäre die Empfehlung, nur CERT C einzusetzen. Damit schafft man Code Security auf einem guten Niveau.

Schlussfolgerungen

Für welchen Coding-Standard man sich entscheidet, um sicheren Code zu erzeugen, hängt von vielerlei Faktoren ab. Dazu muss man die Eigenschaften und Vorteile jedes Standards kennen. Und vor allem wissen, wie sie die Anforderungen des aktuellen Entwicklungsprojekts erfüllen können.

Das hier gezeigte Verfahren zielt darauf, automatisiertes Testen mit Werkzeugen wie den automatisierten Analysetools QA-C und QA-C++ von PRQA durchzuführen. Solche Tools führen eine Tiefenanalyse von Softwarecode durch, um Fehler zu entdecken und zu eliminieren. Oder am besten: gar nicht erst entstehen zu lassen. Sie erzwingen automatisch das Einhalten von Kodierungsregeln für standardkonforme Software.

:quality(80)/images.vogel.de/vogelonline/bdb/1348100/1348170/original.jpg)

Warum Security by Design im IoT noch nicht angekommen ist

:quality(80)/images.vogel.de/vogelonline/bdb/1307300/1307305/original.jpg)

Lösbarer Konflikt – Safety und Security in der Softwareentwicklung

:quality(80)/images.vogel.de/vogelonline/bdb/469400/469444/original.jpg)

Software-Design

Grundlagen der Sicherheit bei Embedded-Software

* Richard Bellairs ist Product Marketing Manager bei PRQA.

(ID:45190803)

:quality(80)/p7i.vogel.de/wcms/b8/20/b8203d9f2b6f6e61bff6c3fda15042d3/0128235802v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/79/90/79901d8c1934b11223a53cb900b1aa85/das-20building-2092-20bei-20der-20microsoft-zentrale-20in-20redmond-20--20quelle-20coolcaesar-20via-20wikimedia-20commons-5184x2915v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/31/92/3192d2bddbdb052afd8904128dd7aec1/0123884994v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b0/42/b04293b683f177fa6c781c1e00e1770f/0122968330v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/cc/53/cc53ebfd9f45b28eb918a8098b63846b/0127825678v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/ac/ea/acea3ca6c15e0bd261c8bde5d3fe7bfb/0127825678v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/93/d9/93d9211463a0af86eff0b83c359cd880/0127528428v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9f/9d/9f9d8357928662c1173bad86e63f0fb0/0126749087v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/75/3d/753d0fa44b344d363e25c91dc0752635/0129134302v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/9a/ef9a10566eaa807a8fdad9cbff80246f/0126533084v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/2c/f12ce473545edd2bfd6e6608762ab4e0/0127849318v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/4c/f0/4cf066b46a5fcfc430a2454a5e82e801/0129279386v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8c/6f/8c6f6442be2e51474edb322865beea87/0128892896v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/97/2c/972cdd9c0feba8b1f547ab8b59f20569/0128755598v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ce/6e/ce6efcc7a619f27ab72ec73ddfa4104a/0128150590v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/c3/77/c3773763653a2c21d1bc56edaeb5ee28/0129073638v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/87/22/8722bf4b4f589ef0fb8edea072ab2233/0128050160v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b9/31/b9313f8284d9693b6fa4da6c8f6fc9cd/0127890201v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/fb/f0/fbf0a08d385a84614563ef9c5f500f90/0126977852v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/6a/b4/6ab425994d3a51adb386ff1f6ac057c4/90781066v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/44/ae/44ae9d39a71459d2159041970c5af967/0129272409v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/15/73/1573bb05ef0a53c3b4a9473f9b4397f6/0128933070v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/e3/ff/e3fff7793f39cb358f0b96db2b06680c/0128775174v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/93/b2/93b2dee2b42d98849c80562a53d8b31e/0128754755v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/8f/0c/8f0c1365f6635fbdfdd355b102d3d113/0128531933v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/27/b9/27b9cfbb678630047f85e1adc55f7df7/0114455762.jpeg)

:quality(80)/p7i.vogel.de/wcms/4d/96/4d9621a180cfee96ba85d2da83163461/0105948132.jpeg)

:quality(80)/p7i.vogel.de/wcms/34/05/3405327567eb345e9c0c326a590cd9ae/0105886699.jpeg)

:quality(80)/p7i.vogel.de/wcms/22/89/22896600c7f19a5813fa824ee8207dd4/0122524970v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/e7/cf/e7cf5a22f39eddc3235f047c566b747e/0122159010v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/43/c4/43c4067994de48347a260c6191e88528/0103046501v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/74/a1/74a1fcd5d60af69422390e97fbf77dcd/0109296819.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/66/f6/66f673630a98a/logo-mc-rgb-300x300.png)

:fill(fff,0)/p7i.vogel.de/companies/66/1c/661cd4860acd6/emlix-logo-300x210mm-150dpi-rgb.png)

:fill(fff,0)/p7i.vogel.de/companies/63/8f/638f6ed06f4c8/parasoft-logo-2018.png)

:quality(80)/p7i.vogel.de/wcms/b9/31/b9313f8284d9693b6fa4da6c8f6fc9cd/0127890201v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/77/ef77d569d83ba6baf4f1b03d9480cfef/0124439039v2.jpeg)